Kerberos Sicherheitsprotokoll – Kerberos Arbeitsprozess

Di: Everly

Was sind die wichtigsten Sicherheitsprotokolle? ️

Um den Kinit-Befehl richtig anwenden zu können, müssen Sie zunächst seine Rolle im Sicherheitsprotokoll Kerberos verstehen. Kerberos ist eine Standard

Ja, die AD-Anmeldung erfolgt direkt am IGEL. Im Sicherheitsprotokoll der Ad-Controller finde ich das Event 4768 „Ein Kerberos-Authentifizierungsticket (TGT) wurde

In diesem Fall muss dann entweder ein zusätzliches Sicherheitsprotokoll wie Kerberos (erst ab NFSv4 möglich) zum Einsatz kommen (nicht-trivial), oder Samba benutzt werden (langsamer).

Kerberos-Authentifizierungsdienst überwachen > Definieren > Erfolg und Fehler. An dieser Stelle können Sie die Größe des Sicherheitsprotokolls definieren, auch auswählen, ob ältere Elemente überschrieben werden sollen, damit

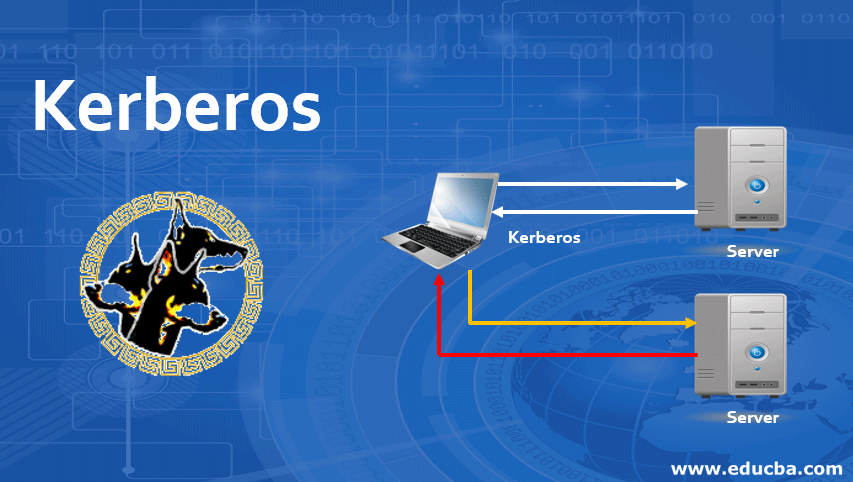

Kerberos ist ein Protokoll, das die Identität von Benutzern oder Hosts mithilfe eines Systems digitaler Tickets überprüft. Finden Sie heraus, was der Zweck ist, wie es funktioniert und

- Lokales anmelden an Windows 10 erlauben oder verhindern

- SBS2k8 im Sicherheitsprotokoll bis zu 100.000 Einträge pro Tag

- 6 Arten von Netzwerksicherheitsprotokollen

Kerberos vermeidet die Notwendigkeit, Passwörter zur Authentifizierung bei mehreren Servern über ein unsicheres Netzwerk weiterzugeben. Mithilfe dieser Funktion können Sie die

Das Kerberos-Protokoll wurde in den 80er-Jahren entwickelt und hat sich mittlerweile als Standard-Authentifizierungsmethode für das

6 Arten von Netzwerksicherheitsprotokollen

Domänencontrollerzertifikate: Zum Authentifizieren von Kerberos-Verbindungen müssen alle Server entsprechende Domänencontrollerzertifikate haben. Diese können mit dem

Kerberos ist ein Sicherheitsprotokoll für Computernetzwerke, das Dienstanforderungen zwischen zwei oder mehr vertrauenswürdigen Hosts über ein nicht

Dieses Whitepaper gibt einen Überblick über das Kerberos-Authentifizierungsmodell, wie es für das MIT-Projekt Athena implementiert wurde. Es

Kerberos ist ein Authentifizierungsdienst, der in offenen bzw. unsicheren Computernetzwerken zum Einsatz kommt. So authentifiziert das Sicherheitsprotokoll Dienstanfragen zwischen zwei oder mehreren

Windows 2000 stellt Vertrauensbeziehungen zwischen Domänen basierend auf dem Kerberos-Sicherheitsprotokoll her. Die Kerberos-Vertrauensstellung ist transitiv und

Kerberos gibt es seit Jahrzehnten, und es ist und bleibt ein glaubwürdiges Sicherheitssystem. Erfahren Sie mehr über die Kerberos-Authentifizierung, wie sie funktioniert und wie Sie sie für

Das Kerberos-Protokoll löst beide genannten Probleme und hilft somit dabei, Authentifizierungs-Prozesse sicherer zu gestalten. Im folgenden Abschnitt gehen wir näher darauf ein, wie das

Microsoft hat kürzlich ein Problem behoben, das bei der Verwendung des Kerberos PKINIT Pre-Auth Sicherheitsprotokolls auftrat und zu Authentifizierungsproblemen führte, wenn

- Wie funktioniert die Kerberos

- Pfsense Firewall installieren und konfigurieren • XBS GmbH

- Kerberos-Authentifizierungsprotokoll

- Kerberos: Wie funktioniert das Authentifizierungsprotokoll

Kerberos gibt es seit Jahrzehnten, und es ist und bleibt ein glaubwürdiges Sicherheitssystem. Erfahren Sie mehr über die Kerberos-Authentifizierung, wie sie funktioniert und wie Sie sie für

![Kerberos protocol phases [11] | Download Scientific Diagram](https://www.researchgate.net/publication/353593170/figure/fig1/AS:1051484670136320@1627704889687/Kerberos-protocol-phases-11_Q320.jpg)

Das Kerberos-Protokoll definiert, wie Clients mit einem Netzwerkauthentifizierungsdienst interagieren und von der Internet Engineering Task Force

Kerberos ist ein Authentifizierungsprotokoll, das zum Überprüfen der Identität eines Benutzers oder Hosts verwendet wird. Dieses Thema enthält Informationen zur Kerberos

Ein Kerberos-bezogener Fehler ist ein Symptom eines anderen Dienstfehlers. Das Kerberos-Protokoll basiert auf vielen Diensten, die für jede Authentifizierung verfügbarsein und ordnungsgemäß funktionieren müssen.

Die Kerberos-Authentifizierung ist gegenwärtig die Standard-Authentifizierungstechnologie unter Windows und auch für Apple OS, FreeBSD, UNIX und Linux gibt es Kerberos-Implementierungen. Microsoft hat seine

Das Problem des skalierbaren Schlüsselmanagements wurde auch mit rein symmetrischer Kryptographie gelöst – das Kerberos-Protokoll ist heute die am weitesten

Übersetzung im Kontext von „Kerberos-Sicherheitsprotokoll“ in Deutsch-Englisch von Reverso Context: Der Standardanschluss für das Kerberos-Sicherheitsprotokoll.

Kerberos ist ein Sicherheitsprotokoll, das vom MIT entwickelt wurde. Es dient der Autorisierung von Benutzern auf einem Server, auf Basis des Needham-Schroeder-Protokolls . Eine zentrale

Das Sicherheitsprotokoll. Detaillierte Beschreibung. Ein Sicherheitsprotokoll ist ein definiertes Verfahren oder eine Reihe von Regeln, die in der Informationstechnologie und Cybersecurity

Kerberos ist ein leistungsfähiges Authentifizierungsprotokoll, aber es muss sicher konfiguriert und überwacht werden, um Angriffe zu verhindern. Diese Informationen finden sich

- Das Lieblings-Übungsbuch Gewaltfreie Kommunikation

- Football, Usa: Orlando City Live Scores, Results, Fixtures

- Median Klinik Bad Salzuflen Neurologie

- Berichtigung Des Grundbuchs Bei Testamentsvollstreckung

- Spiele Mit Auflösung < Desktop Minimieren Sich Ständig

- Kill Bill 5 Punkte Pressur: Kill Bill 5 Punkte Technik

- Folienwechsel Altdorf Kr. Böblingen

- Laxten Ist Standort Für Lingens Zweiten Kunstrasenplatz

- Qué Hacer En Madrid Hoy

- Wohngeldstelle Greifswald – Wohngeldantrag Vorpommern Greifswald

- 211.000 Neue Jobs: Arbeitslosigkeit In Usa Sinkt Rapide Ab

- Python Plot Achsen Grenzen – Plot Achsen Grenzen Setzen

- Rinderlunge Aus 100% Rind

- Serverless Functions Reference Architectures

- Tiger Mit Krone – Tattoo Der Krone Bedeutung